En el mundo de la informática forense, a menudo nos enfrentamos a la paradoja de la perfección. En la vida real, la naturaleza es imperfecta, variada y caótica. Sin embargo, en el mundo digital, la «copia exacta» es la norma.

Este año, me enfrenté a dos casos de falsificación documental que ilustra perfectamente esta dicotomía. En ambos casos, la controversia era la firma falsificada, al estilo “corta” y “pega” en dos documentos. Aunque la simple verificación visual ya proporcionaba la suficiente certeza como para asegurar que se trataban de la misma firma digitalizada, quería dotar a mi informe de un poco de más de ciencia y fuerza.

En primer lugar, quiero aclarar como perito, que mi trabajo no es el de realizar un análisis grafológico de las firmas, ya que no se tratan de documentos originales en papel, sino de archivos PDF que contienen firmas digitalizadas, y, por tanto, si pueden ser comprobadas y tratadas por técnicas informáticas al objeto de comprobar si se tratan de imágenes idénticas copiadas y pegadas en los documentos, aun con pequeñas variaciones y ajustes de la imagen

Ahí es donde entra en juego un concepto muy poco conocido y a la vez muy poderoso como es el Hash Perceptual o pHash. Para entender la magia del Hash Perceptual, primero debemos mirar a sus hermanos mayores: los hashes criptográficos (como MD5 o SHA-256).

Un hash criptográfico es como una huella dactilar digital estricta. Si tomas el archivo de una imagen de una firma y cambias un solo bit (un píxel un poco más claro, o un metadato invisible), el hash resultante del archivo cambia radicalmente. Si un falsificador toma una firma auténtica, la recorta, la pega en un PDF falso y el software de compresión del PDF altera ligeramente la calidad de la imagen, el hash criptográfico (SHA-256) dirá que son imágenes diferentes. Para la criptografía, no son el mismo archivo. Pero para el ojo humano esa firma es la misma. Aquí es donde entra el Hash Perceptual.

Si el lector quiere ampliar el concepto de la huella digital tradicional o hash tradicional, puede consultar mi articulo “Los Bits que dejan huella”.

¿Qué es el Hash Perceptual (pHash)?

En el análisis forense digital, necesitamos un método objetivo para determinar si una firma en un documento es una copia de otra. Para ello, creamos primero una «huella digital» visual de cada firma mediante un algoritmo llamado hash perceptual (pHash). Una vez obtenidas estas huellas, las comparamos matemáticamente usando la Distancia de Hamming para obtener un porcentaje de similitud

A diferencia de los hashes criptográficos, el pHash no se fija en los bits crudos, sino en las características visuales de la imagen. Funciona imitando, en cierto modo, al sistema visual humano.

El proceso para su cálculo es el siguiente:

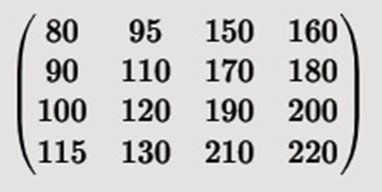

Reducción: La imagen se reduce a una escala minúscula (ej. 32×32 píxeles) y se convierte a escala de grises. Se usan matrices de 32×32, pero para que sea fácil de seguir, usaremos una diminuta matriz de 4×4 píxeles. El principio es exactamente el mismo. Imaginemos que después de convertir nuestra firma a escala de grises y reducirla de tamaño, obtenemos la siguiente matriz de 4×4 píxeles. Cada número representa el nivel de brillo de un píxel (0=negro, 255=blanco).

Matriz de Píxeles (4×4) ejemplo:

Frecuencias: Se analiza la estructura de la imagen (a menudo usando la Transformada de Coseno Discreta DCT), ignorando los detalles finos (ruido) y quedándose con las formas generales.

Este es el paso más importante y conceptual. La DCT es una herramienta matemática que cambia nuestra perspectiva sobre la imagen. En lugar de verla como una simple rejilla de píxeles, la DCT nos permite verla como una suma de patrones simples.

Pensemos en ello con una analogía musical: un acorde complejo tocado en un piano no es más que la suma de varias notas individuales simples (Do, Mi, Sol) sonando a la vez. El oído de un músico experto puede escuchar el acorde y descomponerlo en esas notas fundamentales.

La DCT hace exactamente eso con la imagen: la «escucha» y la descompone en sus «notas» visuales fundamentales. Estas notas son las frecuencias:

- Frecuencia Baja: Son los patrones visuales más simples y grandes. Representan cambios suaves de color, como un degradado o la curva principal de la firma. Son la «melodía» base de la imagen, su estructura general.

- Frecuencia Alta: Son los patrones más complejos y pequeños. Representan los detalles finos, los bordes afilados y el «ruido». Son las «notas agudas» o la «estática» de la imagen.

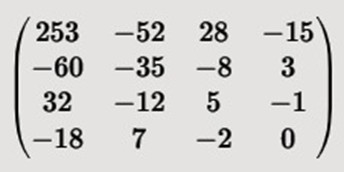

La DCT, por tanto, toma nuestra matriz de píxeles y genera una nueva matriz de coeficientes. Cada coeficiente es un número que nos dice «cuánto» de cada uno de esos patrones de frecuencia (desde el más simple al más complejo) hay en la imagen original.

El resultado es una matriz donde la esquina superior izquierda contiene los coeficientes de las frecuencias bajas (la estructura importante), y la esquina inferior derecha contiene los de las frecuencias altas (los detalles insignificantes).

Matriz de Coeficientes DCT (Resultado): (Estos valores son el resultado de aplicar la DCT a nuestra matriz de píxeles. Son ilustrativos para mostrar el efecto)

El primer valor en la esquina superior izquierda de la matriz DCT (el 253 en nuestro ejemplo marcado con recuadro rojo) se llama coeficiente DC. Este coeficiente representa el brillo promedio de todo el bloque de píxeles.

Es como el «color de fondo» o la «luz general» de esa pequeña porción de la imagen. En la mayoría de las imágenes, la mayor parte de la información visual proviene de esta base. Los demás coeficientes simplemente describen las variaciones (líneas, texturas, bordes) sobre esa base. Por esta razón, el coeficiente DC casi siempre tiene el valor más alto, ya que condensa la información más fundamental del bloque

Reducción y Cálculo de la Media

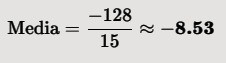

Ahora que hemos separado la «melodía» del «ruido», podemos centrarnos en lo importante. Para calcular la media, sumamos los coeficientes de frecuencia (excluyendo el primero de la esquina superior izquierda, que representa el brillo general) y los dividimos por el total.

- Excluimos el primer coeficiente (253).

- Sumamos los 15 coeficientes restantes:

(−52)+28+(−15)+(−60)+(−35)+(−8)+3+32+(−12)+5+(−1)+(−18)+7+(−2)+0=−128

- Calculamos la media:

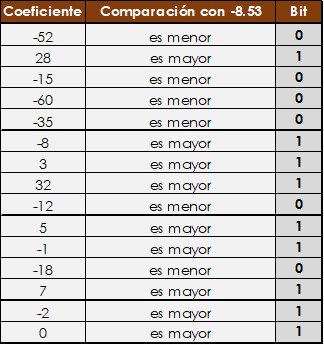

Paso 4: La comparación final: Generación del Hash Perceptual

Ahora, generamos el hash. Recorremos los 15 coeficientes y los comparamos con la media (-8.53):

- Si el coeficiente es mayor que la media, asignamos un 1.

- Si el coeficiente es menor que la media, asignamos un 0.

Al unir todos los bits en orden, obtenemos como resultado un valor hash de 15 bits para nuestro ejemplo simplificado que corresponde al Hash Perceptual

pHash de ejemplo = 010001110110111

En un escenario real, este proceso se realiza sobre una matriz más grande para generar una cadena de 64 bits, que es la huella digital robusta que usamos para el análisis forense.

¿Qué es la Distancia de Hamming?

Imagina que tienes dos palabras de la misma longitud:

- C A S A

- R A T A

La Distancia de Hamming es simplemente el número de posiciones en las que los caracteres son diferentes. En este caso, el primer par de letras (C vs R) y el tercer par de letras (S vs T) no coinciden. Por lo tanto, la Distancia de Hamming es 2.

En informática forense, no usamos palabras, sino las cadenas binarias (los hashes) que generamos con el pHash.

Ejemplo Práctico:

Supongamos que el pHash de la Firma A es: 10110010 y el pHash de la Firma B (la que sospechamos que es una copia) es: 10110011

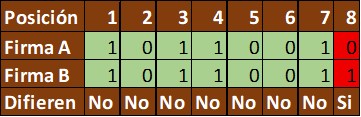

Para calcular la Distancia de Hamming, simplemente comparamos cada posición, una al lado de la otra:

El proceso completo para la comparación de las firmas sería el siguiente:

Se calcula el pHash de 64 bits para la Firma A y la Firma B usando el método matemático descrito.

Cálculo de la Distancia de Hamming

Se comparan los dos hashes perceptuales y se cuenta el número de bits diferentes. O sea, se calcula la distancia de Hamming de ambos pHashes. Calculamos el % de similaridad, calculando el % de bits que son iguales en ambos pHashes y esto nos permite evaluar la probabilidad de copia digital de ambas firmas.

Si el % supera el 95% ambas firmas son la misma, si es inferior, no es la misma imagen.

Mi caso

Cuando me enfrenté al caso pericial, me di cuenta que realizando cálculos y comparaciones de firmas auténticas autógrafas mías o de personas conocidas, nunca superaba escasamente el 70%, en cambio, realizando la comparación con el pHash de firmas que había copiado y girado unos grados y retocada, superaban el 95%, llegando a veces a alcanzar el 98,6%.

Obviamente, esto es una prueba forense complementaria que añadir a las pruebas realizadas de las firmas en ambos documentos, como Análisis de metadatos de los archivos, Comparación Visual…etc.

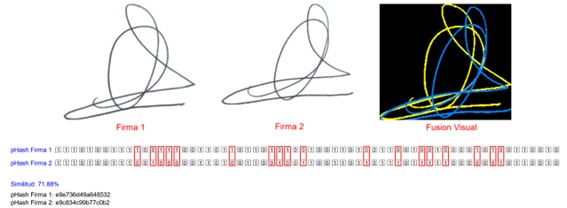

Me construí una herramienta que me hacía la comparación visual y el pHash y el resultado en una firma real manuscrita ejemplo sería de un 71,88% de similaridad.

En el mismo gráfico superpongo ambas firmas en colores distintos, que permite determinar con claridad visual y obvia si se tratan de la misma imagen exacta.

Esto es comprensible, los seres humanos no tenemos brazos robóticos capaces de hacer nuestra propia firma con precisión milimétrica de una máquina, ni del trazo ni de las posiciones. Esta debilidad humana, precisamente es la que se aprovecha a nivel forense para determinar si la firma es corta y pega, ya que la copia digital si mantiene la similaridad exacta y precisa, y por tanto el pHash de una firma copiada superaría el 95%, mientras que el pHash de firmas autenticas solo alcanza ligeramente el 71,88%.

Además de la detección de firmas falsas, el Hash Perceptual es la tecnología fundamental para la protección de derechos de autor y, permitiendo identificar imágenes o vídeos protegidos aunque hayan sido redimensionados, recortados o filtrados. También constituye el motor detrás de la búsqueda inversa de imágenes en herramientas como Google Images, facilita la limpieza de almacenamiento al detectar y eliminar duplicados visuales en bases de datos.

En Resumen, en el hash tradicional de un archivo, un pequeño cambio genera un hash completamente distinto, en el Hash Perceptual, un pequeño cambio genera un pHash igual o muy parecido, permitiendo descubrir a los estafadores digitales.