Por Cuando miras tu móvil, piensas en la pantalla, en las apps, en la cámara. Quizá en la batería si vas justo de carga.

Casi nunca piensas en la SIM. Esa lámina minúscula que vive enterrada en una ranura y que solo recuerdas cuando cambias de operador o de teléfono.

Pero, ¿y si esa pieza aparentemente anodina fuera, en realidad, el eslabón más peligroso de toda tu vida digital?

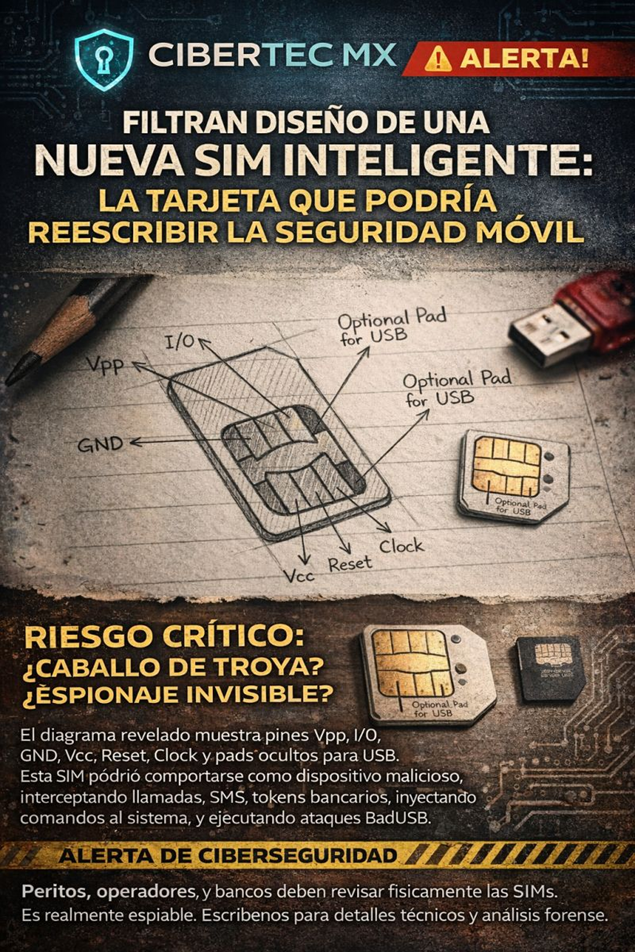

En las últimas semanas, un simple dibujo técnico ha encendido todas las alarmas en la comunidad de seguridad: el esquema de una tarjeta SIM con algo que jamás debería existir ahí dentro. Pads USB ocultos. Pines de programación completos. Un diseño que convierte la SIM en algo muy distinto a lo que creíamos que era.

No era un concepto teórico. Era un diseño real.

Y eso, si trabajas con innovación, ciberseguridad, banca, derecho o simplemente vives pegado a tu teléfono, lo cambia todo.

La SIM ya no es una “tarjeta”: es un microordenador camuflado

Durante años hemos repetido casi como un mantra:

“la SIM sirve para identificar al usuario en la red móvil”. Punto.

Una especie de DNI electrónico para que tu operador sepa quién eres, qué tarifa tienes y a qué antena te conectas. Nada más. Nada especialmente sofisticado.

Error.

Las SIM y eSIM modernas son, de facto, microcontroladores programables, capaces de ejecutar aplicaciones, almacenar datos, recibir comandos remotos y participar en protocolos avanzados. Vulnerabilidades como Simjacker ya demostraron que se pueden enviar instrucciones a la SIM vía SMS silenciosos para hacer que el dispositivo ejecute acciones sin que el usuario lo sepa (abrir enlaces, enviar mensajes, etc.).

Lo inquietante del diseño filtrado que ha circulado recientemente es que va un paso más allá en esa lógica:

no solo muestra una SIM inteligente, sino una SIM con interfaz oculta tipo USB y pines de programación accesibles. Es decir, un hardware que puede ser:

- Reprogramado físicamente.

- Conectado como si fuera un dispositivo externo.

- Controlado por canal paralelo sin pasar por las rutas “oficiales” del sistema operativo.

En términos sencillos: una SIM que deja de ser un testigo pasivo y se convierte en un actor activo dentro de tu teléfono.

La mayoría de las historias de ciberataques que consumimos hablan de software:

malware, ransomware, troyanos, apps falsas, links de phishing, exploits en el navegador.

Y toda la industria de la ciberseguridad se ha organizado alrededor de eso: antivirus, EDR, firewalls, sandboxing, parches, actualizaciones. Herramientas que vigilan procesos, archivos, conexiones. Todo lo que “vive” en el sistema operativo.

Pero la SIM juega en otra liga:

- No se instala como una app.

- No se elimina desinstalando nada.

- No aparece en el gestor de tareas.

- No se escanea con un antivirus clásico.

Si la SIM incorpora funciones ocultas de programación y comunicación directa, se convierte en un punto ciego perfecto: un lugar desde el que se puede observar, modificar y manipular sin ser visto por las defensas tradicionales.

Es como si, en una casa llena de cámaras de seguridad y alarmas inteligentes, alguien hubiera colocado un falso enchufe en el salón que, en realidad, es un micrófono conectado a otra red. Nadie mira ahí. Nadie sospecha. Nadie lo audita.

¿Qué podría hacer una SIM “mutante” dentro de tu móvil?

No hace falta imaginar ciencia ficción. Solo extrapolar lo que ya sabemos que se ha hecho con SIM y eSIM vulnerables o secuestradas:

Una SIM con capacidades avanzadas y control remoto podría:

- Interceptar SMS silenciosamente

– Ajena al sistema operativo, podría leer y reenviar códigos de verificación bancaria, 2FA, OTP y mensajes críticos. - Desviar llamadas

– Redirigir llamadas entrantes a otro número primero, grabarlas o reenviarlas antes de que lleguen a tu terminal. - Simular actividad de red

– Generar registros de llamadas, conexiones o mensajes que nunca realizaste. - Alterar tu ubicación aparente

– Manipular datos asociados a celdas, redes o eventos, afectando la interpretación de dónde estabas y cuándo. - Inyectar órdenes al sistema

– Aprovechar canales de gestión para abrir URLs, lanzar procesos o interactuar con el sistema sin que medie app visible.

Y todo esto sin dejar un rastro evidente en el nivel donde se mueven las herramientas de seguridad convencionales.

Que una SIM pueda ser usada para espiar es grave.

Pero hay un ángulo aún más explosivo: el impacto sobre la prueba digital y la justicia.

En muchos procedimientos judiciales –penales, laborales, civiles– los registros de telefonía móvil se consideran indicadores de alta fiabilidad:

- Historial de llamadas.

- Mensajes enviados y recibidos.

- Ubicaciones aproximadas basadas en antenas.

- Registros de conexión a datos.

Estos elementos se utilizan para probar coartadas, reconstruir cronologías, vincular a personas con hechos, demostrar contacto entre investigados, situar a alguien en una zona en un momento clave.

Si asumimos que la SIM es un mero intermediario neutral, todo eso tiene sentido.

Pero si aceptamos que una SIM modificada puede:

- Simular llamadas,

- Alterar patrones de comunicación,

- Manipular eventos de red,

la pregunta ya no es tecnológica, es jurídica:

¿hasta qué punto podemos seguir tratando la telefonía móvil como una fuente “casi incuestionable” de verdad?

Peritos en informática forense y telefonía ya han advertido de que incidentes como SIM swapping (cambio malicioso de SIM) o ataques a eSIM han permitido tomar control de identidades móviles para robar dinero y acceder a servicios críticos.

Si a eso le añadimos la posibilidad de SIMs físicamente alteradas o fabricadas con funciones ocultas, el escenario se complica:

- Podría construirse una coartada falsa basada en registros de llamadas automatizadas.

- Podría implicarse a alguien en una conversación o contacto que nunca se produjo.

- Podrían “plantarse” rastros de actividad que, sobre el papel, parecen normales.

No hablamos de un truco barato de película. Hablamos de la necesidad urgente de repensar los estándares de cadena de custodia, análisis forense y valoración probatoria en un entorno donde el hardware ya no es un objeto neutro.

Hardware: el nuevo frente silencioso de la ciberseguridad

Llevamos años hablando de:

- Pendrives con firmware modificado.

- Cables USB que son, en realidad, dispositivos de intrusión.

- Periféricos baratos con chips extra que registran pulsaciones o abren puertas traseras.

Ahora la amenaza se desplaza a un lugar aún más sensible: tu identidad de red.

En paralelo, el ecosistema de SIM y eSIM se ha vuelto más complejo y ubicuo:

- Teléfonos móviles.

- Relojes inteligentes.

- Dispositivos IoT industriales.

- Vehículos conectados.

- Equipos médicos.

Una SIM maliciosa o manipulable en cualquiera de estos contextos deja de ser un problema individual para convertirse en un factor sistémico de riesgo:

podría servir para introducir dispositivos en redes privadas, enviar datos a infraestructuras de comando y control, alterar configuraciones a gran escala.

No es casualidad que organismos como ENISA ya hayan alertado sobre riesgos específicos del ecosistema eSIM y la necesidad de controles más estrictos sobre su provisión, gestión y actualización.

La mayoría de los marcos de seguridad –corporativos, gubernamentales, judiciales– siguen centrados en:

- Software (apps, sistemas, servicios).

- Red (tráfico, protocolos, cifrado).

- Usuario (concienciación, ingeniería social, buenas prácticas).

El hardware, salvo en entornos muy sensibles, se sigue tratando como un “commodity” confiable por defecto. Se compran lotes, se distribuyes tarjetas, se dan por buenas.

La imagen de una SIM con pads USB ocultos y pines de programación no es solo una curiosidad técnica: es una bofetada conceptual.

Nos recuerda que:

- Lo que no auditamos, se convierte en vector.

- Lo que no entendemos, se asume seguro por pereza, no por evidencia.

- Lo que vemos como “demasiado pequeño para ser peligroso” puede ser, precisamente por eso, el lugar perfecto para esconder una amenaza.

Qué debería cambiar a partir de ahora

Si este tipo de diseños se generalizan –o si ya se han generalizado sin que lo sepamos–, habrá que reescribir varios capítulos de nuestro manual mental de seguridad.

- Operadores y fabricantes: del “cumplo estándar” al “demuestro integridad”

- Auditorías independientes del hardware de SIM / eSIM, no solo del software asociado.

- Transparencia sobre proveedores, cadenas de suministro y capacidades reales de los chips.

- Programas de detección de diseños no autorizados o alterados en lotes de tarjetas.

- Empresas y administraciones: inventariar también la identidad de red

- Incluir las SIM/eSIM en el inventario de activos críticos, no tratarlas como un consumible más.

- Revisar políticas de portabilidad, reposición y destrucción segura.

- Considerar riesgos de SIM swapping y manipulación en modelos de amenaza corporativa.

- Justicia y forense digital: elevar el listón de la prueba telefónica

- Dejar de asumir que “si lo dice el registro de llamadas, ocurrió así” sin más.

- Incorporar peritajes específicos de SIM/eSIM cuando el móvil sea pieza clave del caso.

- Actualizar protocolos de cadena de custodia para contemplar la posibilidad de hardware alterado.

Y tú, como usuario, ¿qué puedes hacer?

No puedes abrir cada SIM que cae en tus manos ni analizarla con un osciloscopio. Pero sí puedes cambiar la forma en que conceptualizas tu seguridad:

- No confíes ciegamente en el número de teléfono como “llave maestra” de tu vida digital.

– Evita el SMS como único segundo factor de autenticación cuando existan alternativas (apps de autenticación, llaves físicas). - Protege tu línea como protegerías tu email principal

– Activa PIN y bloqueo de portabilidad con tu operador.

– Vigila notificaciones de cambio de SIM o eSIM que no hayas solicitado. - Desconfía del argumento “es solo una tarjeta”

– Igual que aprendimos que un USB regalado puede ser un caballo de Troya, tendremos que asumir que una SIM de origen dudoso también puede serlo.

Y, sobre todo, incorpora una idea clave:

si algo está conectado, es potencialmente atacable.

Y si algo puede reprogramarse, es potencialmente manipulable.

La imagen de esa SIM con pads USB ocultos es mucho más que un diagrama técnico.

Es un símbolo.

Nos recuerda que la innovación no es neutral. Que el mismo ingenio que usamos para hacer dispositivos más potentes, más versátiles y más conectados puede ser reutilizado para hacerlos más peligrosos, más opacos y más difíciles de auditar.

Pero también nos recuerda algo más importante:

que estamos a tiempo.

A tiempo de:

- Exigir transparencia.

- Innovar en defensa, no solo en ataque.

- Reforzar la cultura de la prueba digital.

- Redefinir la confianza en un mundo donde hasta la tarjeta más pequeña puede albergar un sistema entero dentro.

¿Por qué nunca deberías tirar un chip (SIM) a la basura?

Mucha gente piensa que una tarjeta SIM es solo un trozo de plástico desechable cuando cambiamos de operador o de número. Sin embargo, un chip es, en realidad, una computadora en miniatura con su propio procesador, sistema operativo y memoria segura.

Cada contacto dorado en la superficie (Vcc, Reset, Clock, I/O) es una puerta de entrada a tu identidad digital.

Los peligros de un desecho incorrecto:

Identidad Digital (IMSI): El chip contiene tu identificador único global. En manos equivocadas, es el primer paso para ataques de suplantación de identidad o SIM Swapping.

Residuos de Datos: Muchos chips aún almacenan contactos, SMS antiguos y registros de llamadas que pueden ser extraídos fácilmente con lectores estándar.

Llaves Criptográficas: Contiene la clave de autenticación (Ki). Si un atacante accede a ella, la integridad y privacidad de tu línea quedan comprometidas.

Acceso a Cuentas: Con el auge de la autenticación en dos pasos (2FA) vía SMS, quien posee tu chip físico posee, potencialmente, la llave de acceso a tu banca móvil y redes sociales.

¿Cómo se accede a esta información?

Los expertos en electrónica y forense digital utilizan diversos métodos:

Lectores de Smart Cards: Mediante comandos APDU para navegar por el sistema de archivos del chip.

Protocolos de Interfaz: Monitoreando las líneas de Clock e I/O con analizadores lógicos para interceptar datos en tránsito.

Análisis de Canal Lateral: Midiendo variaciones de consumo de energía en el pin de voltaje (Vcc) para deducir códigos PIN o llaves de cifrado.

Recomendación de seguridad:

La única forma de garantizar que tus datos no sean recuperados es la destrucción física. No basta con tirarlo; usa unas tijeras y corta directamente a través de los contactos dorados para fracturar el silicio interno.

La ciberseguridad no solo ocurre en la nube; también está en los objetos físicos que desechamos.

La próxima vez que cambies de móvil y migres tu línea, quizá mires esa SIM con otros ojos.

No como un simple trozo de plástico dorado, sino como lo que realmente es:

una pieza de infraestructura crítica en miniatura.

En un mundo donde la guerra por los datos ya no se libra solo en los servidores ni en las apps, sino también en el silicio que llevas en el bolsillo, entender la amenaza es el primer paso para no convertirse en su próxima víctima.